htb-secret

10.10.11.120

我的ip是10.10.14.4

扫描

1 | |

80端口

DUMB Docs

3000端口

页面和80端口没啥区别

api接口漏洞(猜测)

http://10.10.11.120:3000/docs#section-3

http://10.10.11.120:3000/api/user/login

post的数据:

{“name”:”dasith”,”email”: “root@dasith.works“,”password”: “Kekc8swFgD6zU”}

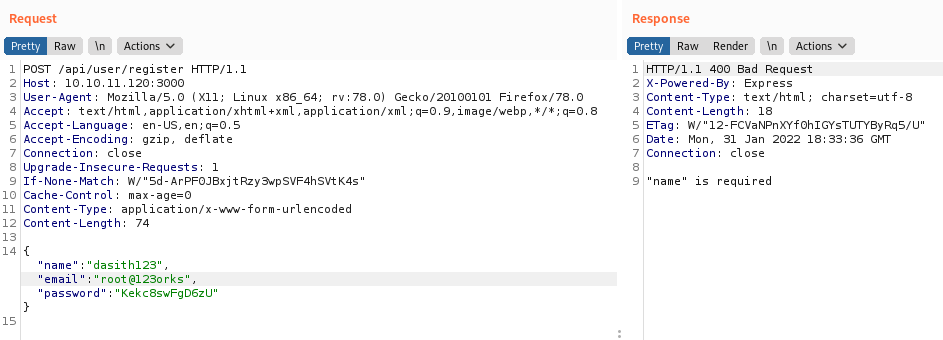

试图通过api注册一个用户,文档正常来说会提示一个注册成功或者失败的信息。但是提示了400 bad req

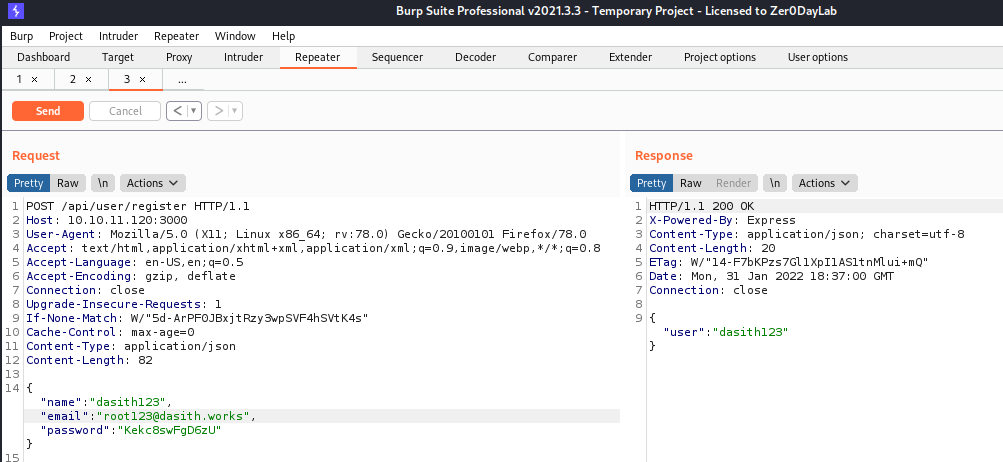

修改content-type为json格式,就好了。成功注册一个用户

尝试登陆:http://10.10.11.120:3000/api/user/login

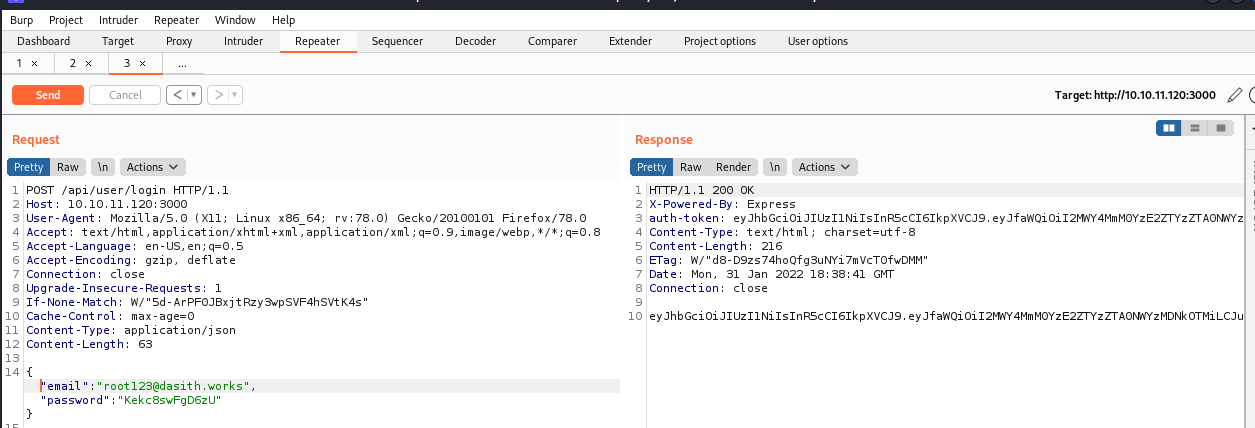

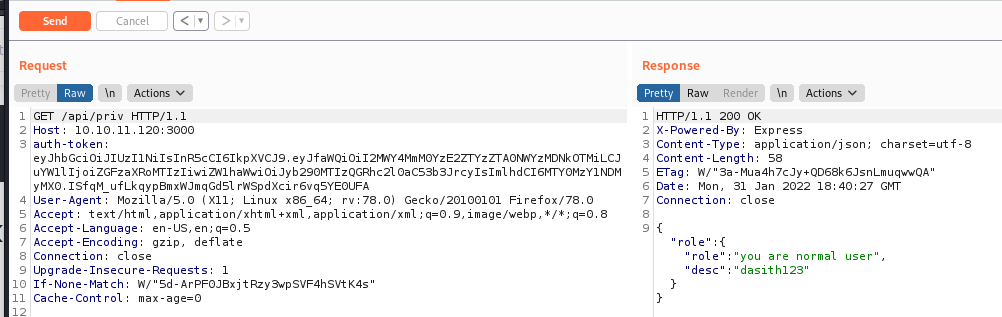

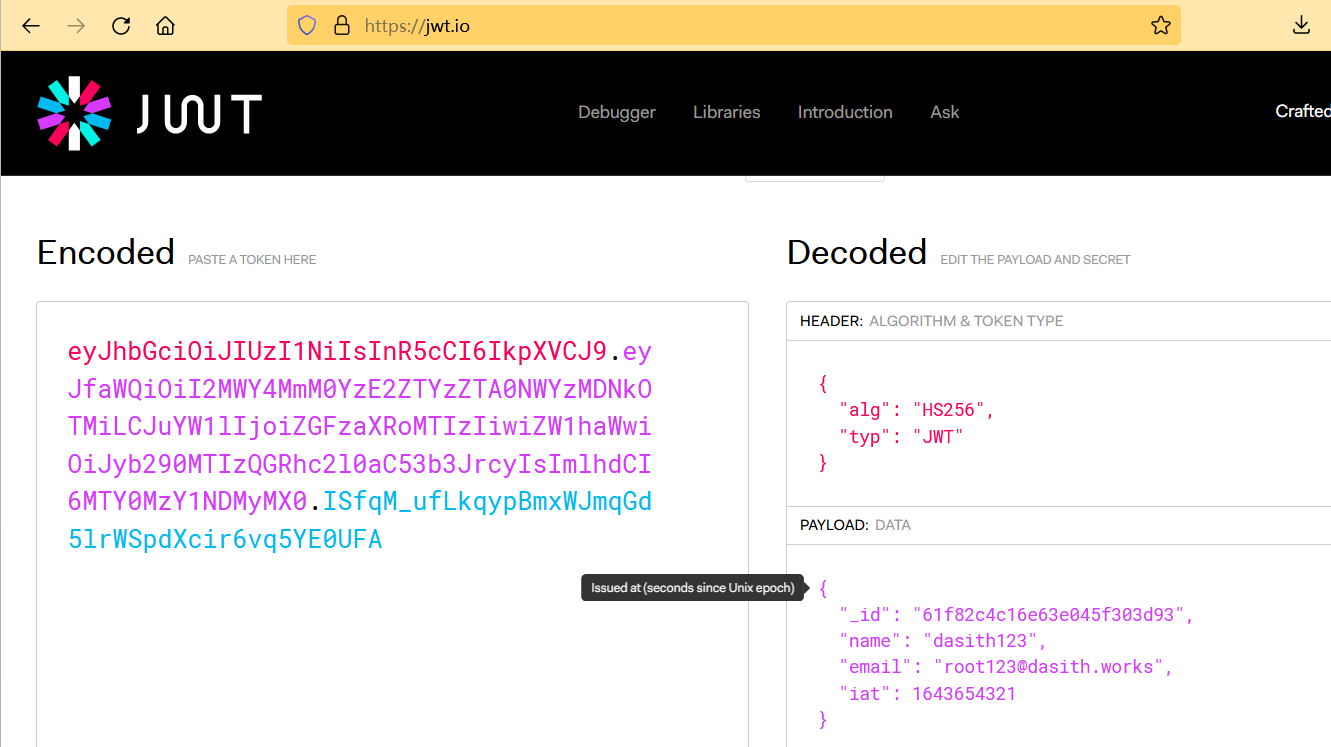

保存auth-token: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJfaWQiOiI2MWY4MmM0YzE2ZTYzZTA0NWYzMDNkOTMiLCJuYW1lIjoiZGFzaXRoMTIzIiwiZW1haWwiOiJyb290MTIzQGRhc2l0aC53b3JrcyIsImlhdCI6MTY0MzY1NDMyMX0.ISfqM_ufLkqypBmxWJmqGd5lrWSpdXcir6vq5YE0UFA

web信息搜集然后ssh登录(猜测)

Kekc8swFgD6zU

学习JSON Web Token

JSON Web Token(缩写 JWT)是目前最流行的跨域认证解决方案

(1)JWT 默认是不加密,但也是可以加密的。生成原始 Token 以后,可以用密钥再加密一次。

(2)JWT 不加密的情况下,不能将秘密数据写入 JWT。

(3)JWT 不仅可以用于认证,也可以用于交换信息。有效使用 JWT,可以降低服务器查询数据库的次数。

(4)JWT 的最大缺点是,由于服务器不保存 session 状态,因此无法在使用过程中废止某个 token,或者更改 token 的权限。也就是说,一旦 JWT 签发了,在到期之前就会始终有效,除非服务器部署额外的逻辑。

(5)JWT 本身包含了认证信息,一旦泄露,任何人都可以获得该令牌的所有权限。为了减少盗用,JWT 的有效期应该设置得比较短。对于一些比较重要的权限,使用时应该再次对用户进行认证。

(6)为了减少盗用,JWT 不应该使用 HTTP 协议明码传输,要使用 HTTPS 协议传输。

json web token的安全性

因为http传输的,所以可以传输内容容易遭到篡改,并且JWT默认是可以解码的。

writeup

关键是猜出用户名是theadmin、邮箱是drt@dasith.works,最后再以admin管理员的身份进行后台漏洞利用。