事件应急响应专家(二)

应急响应的实践,包括以下模块

- 侦察阶段的准备与防御

- 扫描和信息搜集阶段的准备与防御

- 漏洞利用阶段的准备与防御

- 后渗透阶段的准备与防御

1. 侦察阶段的准备与防御

之所以分成四个阶段,是因为攻击者就是通过这四个阶段,来实施入侵的。

侦察阶段可以使用的技术有:

- whois信息分析

- SSL证书信息分析

- 使用搜索引擎

- DNS审查

- OWA滥用

- JavaScript注入

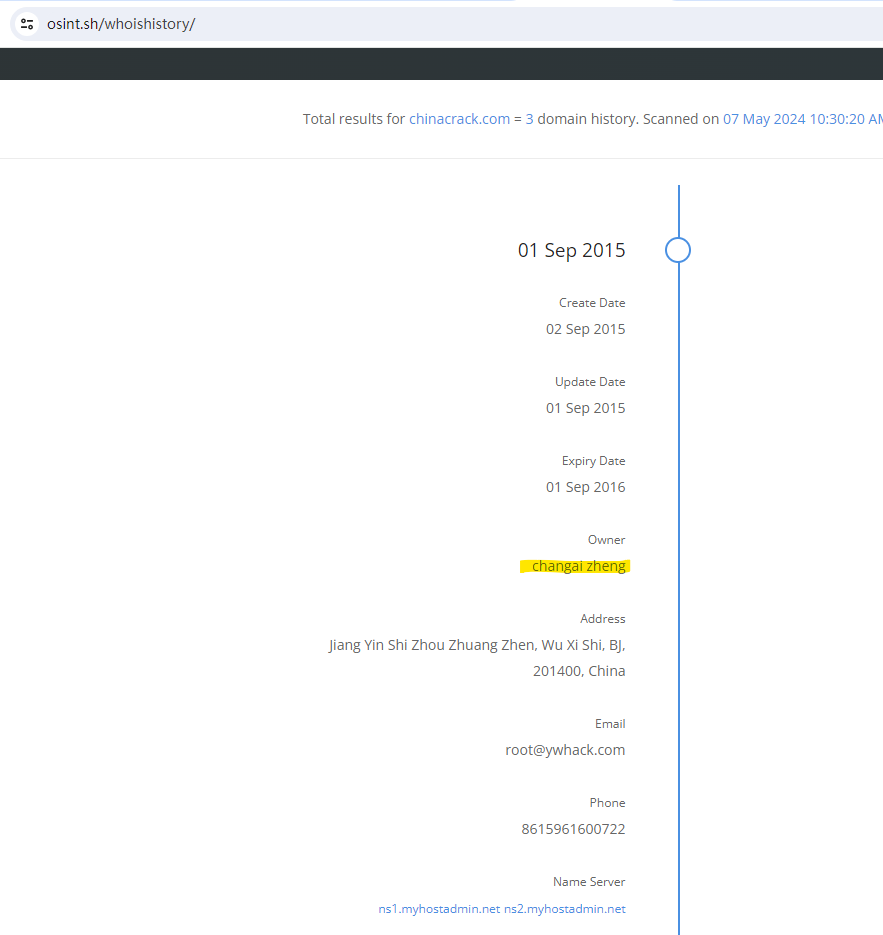

【此方法已半失效】whois信息分析

https://lookup.icann.org/en

https://osint.sh/whoishistory/

此方法只能查老的域名,新注册的域名是查不到个人信息的。

以前的域名是能直接查询到个人的注注册信息的,但是自从欧洲的域名注册信息隐私保护这个政策出来以后,现在你在查询域名信息的话,都是你所在域名的那个注册商的信息,他们用注册商的信息给你保护起来了,但是这个保护法出来以前,是有人或者是有其他的那些数据商把这些所有的注册信息都爬取下来了,所以说在他们那边的信息是还能查到你原来法律生效前老域名的个人,你的个人注册信息

域名有两个,ywhack.com,chinacrack.com

邮箱root@ywhack.com

地址,江苏省无锡江阴市

曾用手机号:15961600722

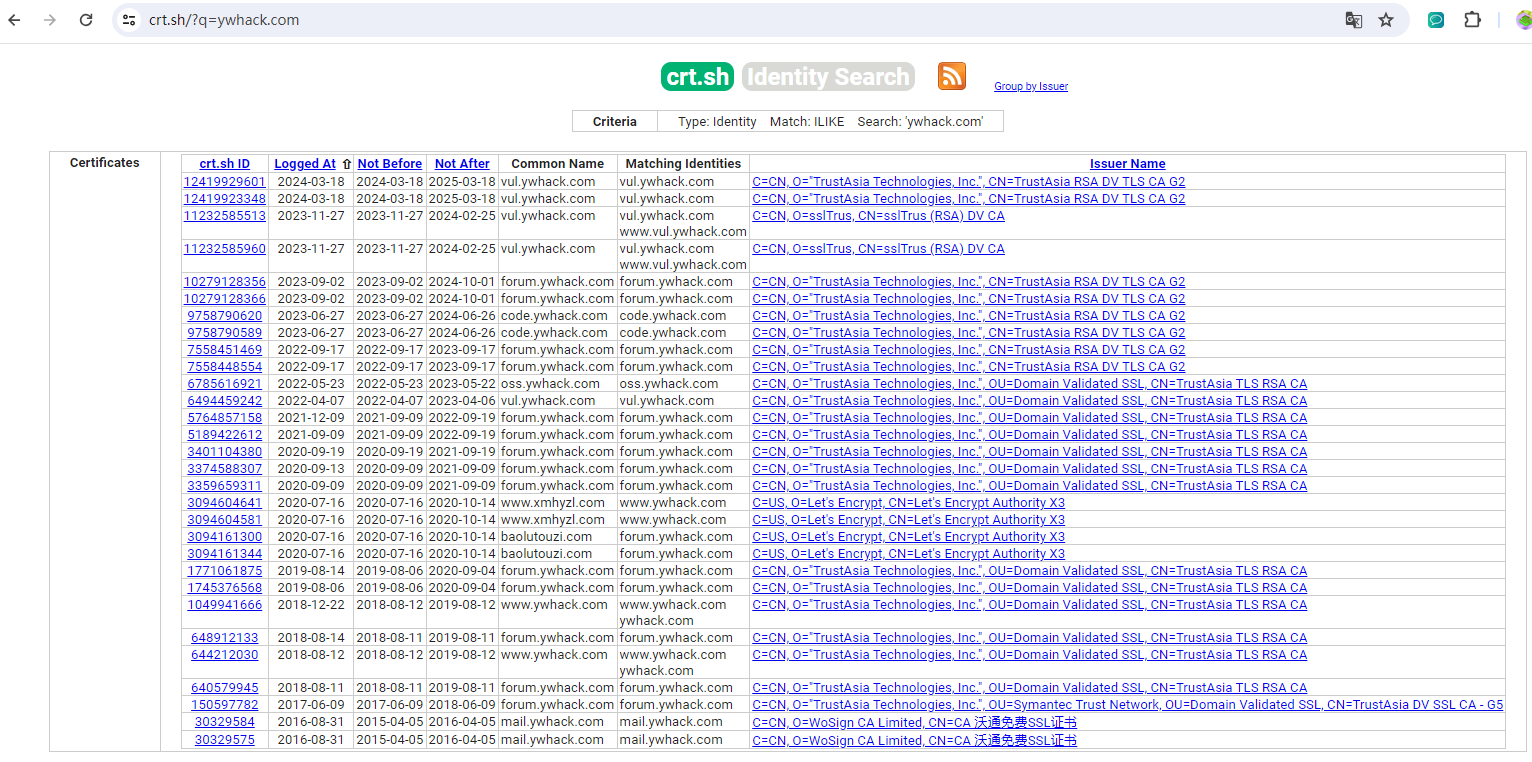

SSL证书信息分析

https://crt.sh

https://developers.facebook.com/tools/ct

Certificate Transparency Initiative 是一项旨在提高数字证书管理的透明度和安全性的计划。这一计划由互联网安全研究人员和工程师提出,特别是由谷歌在2013年推动。其核心是创建一个开放的公共记录系统,即证书透明性日志(Certificate Transparency logs),在这个系统中,所有颁发的SSL/TLS证书都将被公开记录和审计。

这个系统的设计目的是解决几个关键问题:

- 错误或恶意颁发的证书:通过公开记录所有颁发的证书,可以发现并调查未经授权或恶意颁发的证书。

- 提高可信度:增加证书颁发过程的透明度,使得任何人都可以检查和验证SSL/TLS证书的颁发和状态。

- 快速响应:在证书被错误或恶意颁发时,可以迅速发现并采取行动。

通过这一计划,组织和个人可以更好地保护自己免受中间人攻击和其他形式的网络安全威胁。在实践中,浏览器和应用程序可以利用证书透明性日志来验证网站的SSL/TLS证书的真实性和有效性。

子域名有vul.ywhack.com

code.ywhack.com

oss.ywhack.com

mail.ywhack.com

forum.ywhack.com

使用搜索引擎

用“google.hacking pdf”的关键字搜索,你可以找到一大堆关于如何从搜索引擎上查找敏感信息的方法。

使用 https://web.archive.org/ 互联网存档网站,可以找到被删除的互联网敏感信息

使用Recon-ng和SearchDiggity可以进行自动化的搜索。

使用shodan或Censys同样可以找到一些对于攻击者十分有用的信息。

在中国,可以使用fofa和天眼查等等搜索网站。

邮箱和其他个人敏感信息,可以用来社会工程学和钓鱼攻击。

DNS审查

主要是使用DNS区域传送,也就是DNS服务器的配置不当来获取区域数据库的详细信息

Outlook web acess

- 使用密码喷射攻击,可以获取有效的口令。这种攻击方法可以避免被封锁账户和被发现。

通过响应时间来知道OWA的信息。例如使用无效的域名和任意用户名,响应时间会更短。

但是使用有效的域名和任意用户名,响应时间会更长。使用MailSniper,可以进行这种攻击。https://github.com/dafthack/MailSniper

为了发现这种攻击,可以设置一系列的相似域,并且设置一些告警。一旦有人在请求这些相似域名,生成了告警信息,就代表有人在攻击。

- 利用设计上的 NTLM 通过 HTTP 认证的低效性

这句话描述了通过利用 NTLM(网络登录管理器,一种在Windows环境中用于认证的安全协议)在HTTP认证过程中由设计导致的效率不高的特性,以实现某种目的,通常是为了安全测试或漏洞利用。

默认情况下,OWA(Outlook Web Access)安装包含一些支持 NTLM(通过 HTTP 的 NTLM)的 IIS 文件。如果向这些 IIS 文件路径发送一个特制的认证请求,响应将包括一个包含 Active Directory 域名的 Base64 编码字符串。这种情况的发生不是因为配置错误,而是因为 NTLM 的工作方式所致。

JavaScript注入

XSS漏洞可以用来获取用户的session。使用Browser Exploitation Framework Project这个工具,可以用来进行客户端攻击。

具体可以查看以下链接:

https://github.com/beefproject/beef/wiki/Information-Gathering

攻击者经常会识别组织中的XSS漏洞,然后注入Javascript代码来获取用户信息。通过构造一个URL发送给内部用户,即可获取敏感信息。

2. 扫描和信息搜集阶段的准备与防御

扫描分为以下几种

- 战争拨号

- 战争驾驶

- Nmap、Masscan、Nessus扫描

- 基于WebRTC的扫描

战争拨号

“战争拨号”(War Dialing)是一种早期的黑客技术,用于通过自动拨号程序扫描一系列电话号码,寻找连接到调制解调器、计算机、PBX系统或其他设备的电话线。这种技术得名于电影《战争游戏》(WarGames),其中主角使用自动拨号软件来搜索未保护的计算机系统。

在使用战争拨号时,黑客的目的通常是识别可以进一步利用的系统,以便未经授权地访问数据或网络。随着技术的发展和互联网的普及,战争拨号的使用已经大大减少,现在更常见的是网络扫描和其他更现代的渗透技术。

战争驾驶

“战争驾驶”(War Driving)是指使用车辆携带无线设备,如笔记本电脑、智能手机或专用设备,在城市或郊区环境中移动,以搜索和映射开放的无线局域网(Wi-Fi)热点。这一术语起源于“战争拨号”,其原理是通过移动方式来探测可用的无线网络。

进行战争驾驶的人通常会使用GPS设备记录每个发现的无线网络的地理位置,并使用特定的软件来测量网络的信号强度和安全设置。这种行为可以用于休闲目的,例如创建城市中无线网络的地图,或者用于更有问题的目的,如识别和利用未加密或弱加密的网络进行未经授权的访问。

战争驾驶也引发了关于数据安全和隐私的重要讨论,促使许多人和企业加强其无线网络的安全措施,比如使用更强的加密技术和复杂的密码。

https://github.com/joswr1ght/cowpatty

是一个过时的,破解WPA-PSK协议的暴力破解工具。

Nmap、Masscan、Nessus扫描

应对这些扫描的办法是主动扫描你的整个网络,禁用任何不必要的服务,监听连入的流量。把系统都打上漏洞补丁。

应该配置入侵检测系统,这样有任何扫描事件,你就能知道了。

在linux服务上,可以使用TCP Wrapper,将不想要的连入连接进行丢包处理。

基于WebRTC的扫描

WebRTC(Web Real-Time Communication)是一个开源项目,旨在通过简单的应用程序编程接口(API)使网页和应用能够直接进行实时音频、视频通讯和数据共享。这项技术允许浏览器和移动应用直接进行点对点通信,而无需通过中间服务器,除非进行网络地址转换(NAT)穿透或类似服务。

WebRTC的几个关键特性包括:

- 实时音视频通信:支持实时的音频和视频通信,通常用于视频会议、直播等。

- 数据通道:可以通过数据通道发送文本、文件或其他数据,支持多种数据共享应用。

- 插件无需:用户无需安装插件或第三方软件即可使用,因为WebRTC的功能直接内嵌于浏览器中。

- 高度兼容:主流浏览器如Chrome、Firefox和Safari均支持WebRTC。

WebRTC极大地简化了实时在线通信的实现,广泛应用于视频聊天服务、在线游戏、远程教育和协同工作工具中。

通过这个技术,可以获取用户的内网IP:https://github.com/beefproject/beef/wiki/WebRTC-Extension

基于浏览器的端口扫描。

3. 漏洞利用阶段的准备与防御

漏洞利用阶段,攻击者使用的技术大概有

- BGP劫持

- 被动和主动信息搜集

- 远程漏洞利用

- NetNTLM哈希抓取和中继

- 远程linux主机攻击

- 远程Dos攻击

- 恶意的宏

BGP劫持

BGP劫持(BGP Hijacking),也称为路由劫持,是一种网络攻击,其中攻击者通过广播未经授权的或错误的路由声明,误导互联网流量。这种攻击利用了边界网关协议(Border Gateway Protocol,简称BGP)的工作机制。BGP是互联网上用于路由和传递路由信息的协议,使得不同的自治系统(AS)能够彼此通信。

在BGP劫持中,攻击者可以通过以下几种方式干扰网络流量:

- 误导流量:攻击者通过声明对特定IP地址范围的路由权,将本应发送到合法目标的流量引导至自己的网络。

- 中断服务:通过广播错误的路由信息,攻击者可能导致部分互联网区域无法访问特定网站或服务。

- 流量窃听:通过引导流量经过攻击者的网络,可以对数据进行监视或篡改。

这种类型的攻击往往难以检测和防御,因为BGP本身缺乏有效的安全措施来验证路由声明的真实性。目前,业界正在努力通过如资源公钥基础设施(RPKI)等技术来增强BGP的安全性,以防止此类攻击。

被动和主动信息搜集

攻击者会使用Wireshark或者tcpdump之类的识别网络资产,获取用户名密码或者密码hash。这叫做被动信息搜集。

可以使用dsniff,cain&Abel和Intercepter-ng来主动嗅探内网的流量。此时,使用ssh-2或加密的VPN,既可以对抗此类攻击。

SSL stripping是一种中间人攻击(Man-in-the-Middle, MiTM)技术,用来破坏网络通信的安全。攻击者通过SSL stripping可以将安全的HTTPS连接降级为非加密的HTTP连接,然后截取和操纵数据。这种攻击利用了网络通信中的加密协议转换过程的漏洞。

具体来说,当用户尝试通过HTTPS连接到一个安全网站时,攻击者在用户和真实网站之间插入自己,拦截所有传输的数据。然后,攻击者将用户的HTTPS请求转换为HTTP请求,发送给真实的服务器。由于HTTP不是加密的,攻击者可以轻易地读取、修改传输的数据,如登录凭据、个人信息等。

这种攻击一直存在于网络安全领域中,直到近年来才逐渐减少,原因是许多网站默认启用了HTTPS,并通过实施HSTS(HTTP Strict Transport Security)政策来强制加密,从而减轻了SSL stripping的风险。