Visual(SLN编程项目文件钓鱼)

target: 10.10.11.234

attacker: 10.10.14.75

scan

1 | |

Apache/2.4.56 (Win64) OpenSSL/1.1.1t PHP/8.1.17 Server at 10.10.11.234 Port 80

dir

http://10.10.11.234/#!

http://10.10.11.234/cgi-bin/ 403

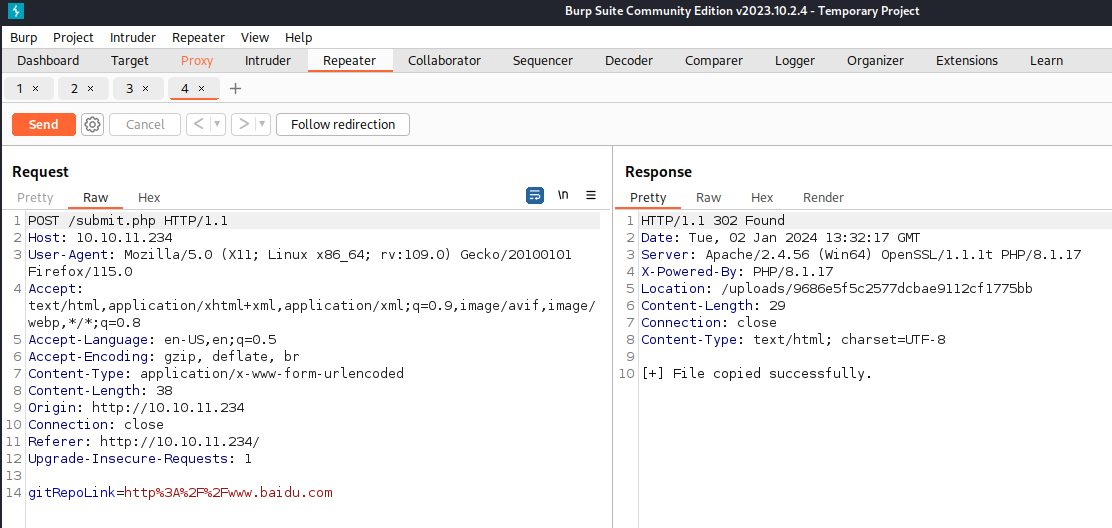

http://10.10.11.234/submit.php 200

common vuln not exist

./xray webscan -plugin phantasm -u http://10.10.11.234 -poc "pocs/*"

http://10.10.11.234/uploads/9686e5f5c2577dcbae9112cf1775bb/

google search “visual vulnerability sln file”

https://github.com/cjm00n/EvilSln

xx.sln是visual studio的工程文件后缀。

git clone https://github.com/cjm00n/EvilSln

点击app1.sln文件,计算器就会弹出来。

测试版本:17.7.5 (VS2022 update at 2023.10)

接下来就是构造exp,然后通过之前找到的接口传上去就可以获得反弹shell了。

影响

那么这有什么影响呢?从红色团队的角度来看,这个攻击向量可能对鱼叉式网络钓鱼攻击的目标开发人员很感兴趣。需要注意的是,Visual Studio项目文件不在Outlook的阻止扩展名列表中。还要注意,TypeLib和DLL的引用路径可能在WebDAV上,因此实际负载可以是单个Visual Studio项目文件。

这种攻击向量还允许从代码存储库危害转移到开发人员工作站危害。这是一个很好的攻击向量,如果有人在红色团队操作中破坏了GitHub/GitLab帐户。或者,可以围绕一个虚假的GitHub项目设置漏洞攻击。

微软对这个攻击向量的回应是明确的:这是故意的行为,不会修复。在我们的沟通中,微软的一位代表重申,“除非打开代码的开发人员知道其来源,否则代码应被视为不受信任。”这就是为什么下载的代码会显示警告消息的原因。

需要注意的是,只有当Visual Studio项目文件标记有web标记时,才会显示此警告消息。想通过躲避MOTW在你的攻击中消除这个信息吗?然后阅读我们关于这个主题的博客文章。请记住,“gitclone”不会设置MOTW。